小里弗斯球鞋:Exchange2003+SP2部署详解之<六>

来源:百度文库 编辑:偶看新闻 时间:2024/04/29 12:20:16

用SMTP/POP3访问邮箱暨SMTP/POP3原理 Exchange早期版本设计时侧重于在企业内部提供邮件服务,邮件传输以MAPI为主;Exchange的后续版本增强了对Internet邮局的支持,现在Exchange2003可以作为一个标准的Internet邮局为用户提供服务,也可以和互联网上的其他Internet邮局进行交互。本文我们将介绍以下内容:一 如何用Outlook Express作客户端软件,通过SMTP,POP3协议访问邮箱 实验拓扑如下图,Florence是域控制器和CA服务器,Berlin是Exchange服务器,Istanbul是客户机

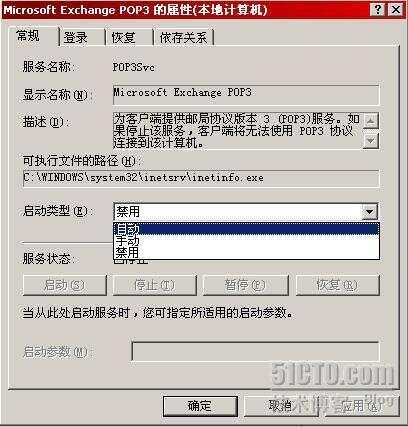

一 如何用Outlook Express作客户端软件,通过SMTP,POP3协议访问邮箱 标准的互联网邮局包括SMTP和POP3两个组件,SMTP负责邮件的出站/入站,POP3负责邮件存储。我们可以利用SMTP把邮件发送出去,也可以利用POP3从自己的邮箱中下载邮件。Exchange2003的SMTP来源于Win2003中的IIS,POP3倒是和Win2003的POP3服务没有任何关系。Exchange2003的POP3服务默认是禁用状态,所以首先要启动POP3服务。在Exchange服务器上,开始-管理工具-服务,找到“Microsoft Exchange POP3” 服务,将POP3服务的启动类型改为自动,然后启动POP3服务。

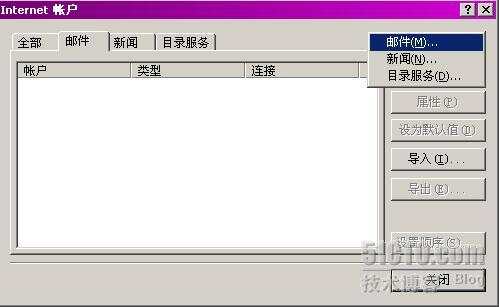

这时Exchange服务器已经可以提供SMTP和POP3服务了,我们在客户机Istanbul上,以Outlook Express(以后简称OE)作为客户端软件,测试一下SMTP和POP3的访问状况。启动OE后,在工具菜单中选择账户,在“邮件”标签下,选择 添加“邮件”

填写邮件发送者的名称,在此我们填写一个用户名,如下图所示

接下来要写用户的邮件地址

最重要的参数,分别对SMTP和POP3服务器进行描述,可以用NETBIOS名称,域名或是IP地址

输入用户名和口令就可以完成邮件账号的设置了

配置完邮件账户后,启动OE,点击“创建邮件”,给administrator发一封测试信看看,如下图所示

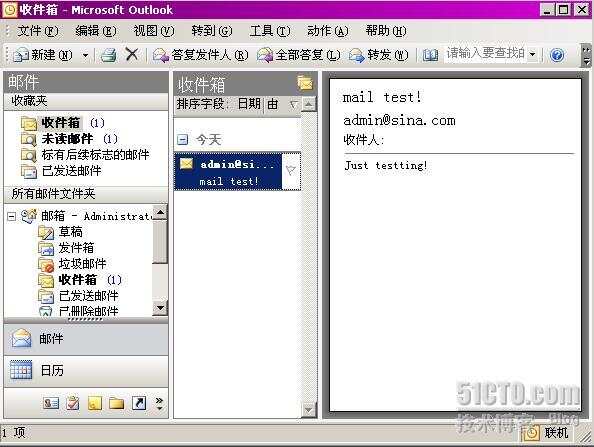

看看管理员的邮箱,是不是已经收到信了,这证明SMTP工作正常。

管理员回封信,看看dufei能否收到,在 OE的“发送/接收”下拉菜单中选择“接收全部邮件”,看看收件箱里有没有回信,如下图所示,已收到回信,POP3工作正常。

二 Exchange和其他互联网邮局通信时注意事项 如果DNS服务器中没有正确设置MX记录,那么我们的邮局将无法收到其他邮局发来的邮件。SMTP服务器向其他邮局发送邮件时,要通过查询DNS的MX记录来定位接收邮局的邮件服务器,否则互联网上这么多主机,SMTP服务器怎么知道哪台可以接收邮件?早期的电子邮件地址格式是邮箱名@邮件服务器名,这种邮件地址中已经包含了邮件服务器的完全合格域名,因此SMTP服务器直接将邮件发送给邮件服务器就可以了。现在的电子邮件地址格式改成了邮箱名@域名,不再直接指明接收邮件的服务器,因此SMTP服务器就只能依靠MX记录来定位接收邮件服务器了。 Exchange服务器中的SMTP中继默认对所有未通过身份验证的用户都是禁用的,所以如果我们向向外网发一封邮件,例如发到yuelei1976@yahoo.com.cn,我们会看到如下图错误提示,提示中明确指出 “Unable to relay”,不能中继。那如何修改设置呢?

在Exchange服务器上,开始-程序-Microsoft Exchange-系统管理器-服务器-协议-SMTP-默认SMTP虚拟服务器-属性-访问-中继,如下图

当前的中继设置如下图所示,只有通过身份验证的邮件发送者才可以将邮件中继到其他邮局

修改中继设置,允许192.168.2.0子网内的计算机进行邮件中继,不要设置成允许任何人进行邮件中继,那会招致大量的垃圾邮件发送

改完中继设置后,重启SMTP服务,可以把信发往其他的互联网邮局了。 三 SMTP,POP3原理分析 我们用SMTP,POP3在互联网上进行邮件收发,邮件传递的过程是什么样的?我们假设163邮局的User1准备给263邮局的User2发信,大致过程如下1 User1通过邮件客户端软件用SMTP协议把待发邮件提交到163邮局的SMTP服务器 接下来我们具体分析一下第一步和第五步,看看OE如何利用SMTP协议提交邮件,以及如何利用POP3协议访问邮箱。 先分析SMTP,根据RPC821,SMTP协议提供了一些简单的四个字符原语操作指令,OE就利用了这些指令发送邮件。常用的SMTP命令有 OE发送邮件时,首先连接邮件服务器的25端口,我们在命令行下模拟这个过程

检查一下管理员的邮箱,有没有收到这样一封信,如下图所示,真的收到了,而且以为是sina的管理员发来的,要记住,邮件是很容易欺骗的。 这样我们就用SMTP命令发了一封电子邮件,是不是很简单呢?其实我们可以来看一下OE发信的过程,打开OE,在 “工具”菜单中选择“选项”,点击“维护”标签,在疑难解答下选择“邮件”,这样OE发送邮件时的过程会记录在日志文件中供我们分析使用。

这样我们就用SMTP命令发了一封电子邮件,是不是很简单呢?其实我们可以来看一下OE发信的过程,打开OE,在 “工具”菜单中选择“选项”,点击“维护”标签,在疑难解答下选择“邮件”,这样OE发送邮件时的过程会记录在日志文件中供我们分析使用。

在OE中发送一封邮件,测试一下。

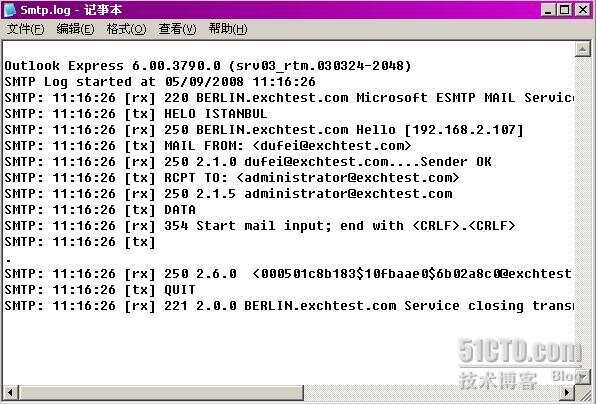

邮件发出去了,检查下图路径中的smtp.log,这就是发送邮件时的日志文件

打开日志文件,里面记录了OE与SMTP服务器交互的全过程,[rx]代表OE收到的数据,[tx]代表OE发出的数据,仔细看看,OE作的操作和我们刚刚在命令行中作的完全一样。

我们再来分析一下OE利用POP3协议从Exchange邮件服务器收信的过程,POP3和SMTP类似,根据RFC1939也定义了一些四字符的原语命令,常用的POP3命令有USER : 输入邮箱名PASS : 输入邮箱密码

STAT : 显示邮箱状态

LIST : 列出邮箱中的邮件

RETR : 读取邮件内容

DELE: 将邮件标记为删除

NOOP : 空操作,仅返回一个回应

RSET: 中断当前操作,将标记为删除的邮件恢复

QUIT 退出POP3会话 我们举例从dufei邮箱收信,我们使用下列指令telnet berlin 110user dufei (准备访问dufei的邮箱)pass passW0rd (输入dufei的邮箱口令)list (列出邮箱中的邮件)Retr 1 (显示第一封邮件的内容)dele 1 (删除第一封邮件)quit (退出) 过程如下图所示,有兴趣的话大家可以结合OE中的POP3日志进行分析。

四 ESMTP

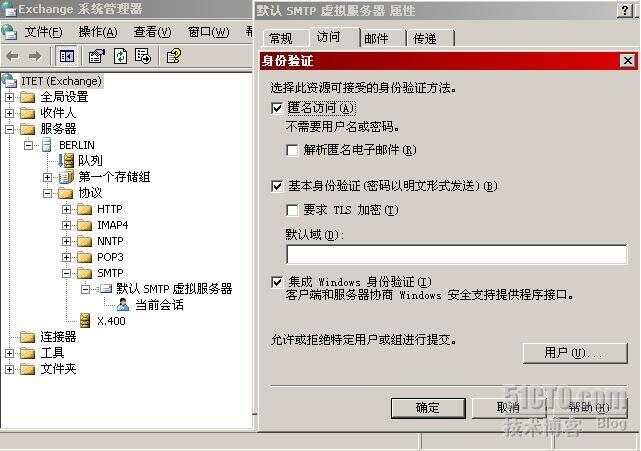

我们取消“匿名访问”和“集成Windows身份验证”,只保留“基本身份验证“,现在这就是一台ESMTP服务器了,重新启动SMTP服务,然后在Istanbul上我们发送一封邮件测试一下,如下图所示,发信出问题了,错误提示告诉我们由于没有进行身份验证,我们没有权限进行邮件发送

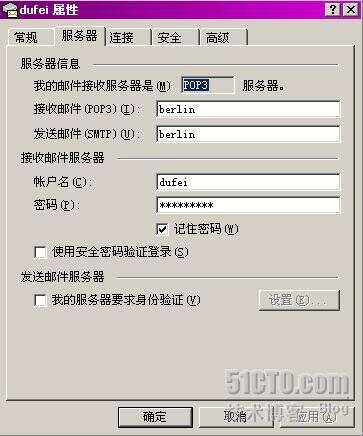

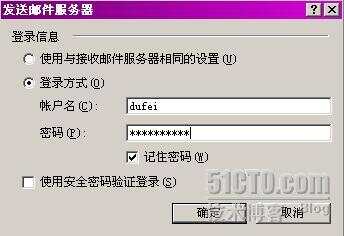

既然要求身份验证,那我们就满足这个条件,在OE的工具菜单中选择账户,点击邮件标签,查看邮件账户的属性,如下图所示,勾选“我的服务器要求身份验证”,点击“设置”

在设置中,我们填写了用户名和口令,再来试试,发出去了!

调出日志smtp.log查看一下发送细节,看到了一个奇怪的现象,如下图红框标示处显示的是用户名,但我们填写的用户名是dufei,怎么在这里成了ZHVmZWk=?不要着急,这就是我们下面要讲到的BASE64编码

五 BASE64编码 0 A 17 R 34 i 51 z

1 B 18 S 35 j 52 0

2 C 19 T 36 k 53 1

3 D 20 U37 l 54 2

4 E 21 V38 m 55 3

5 F 22 W 39 n 56 4

6 G 23 X 40 o 57 5

7 H 24 Y 41 p 58 6

8 I 25 Z 42 q 59 7

9 J26 a 43 r 60 8

10 K 27 b 44 s 61 9

11 L 28 c 45 t 62 +

12 M 29 d 46 u 63 /

13 N 30 e 47 v

14 O31 f 48 w (pad) =

15 P32 g 49 x

16 Q 33 h 50 y 从ASCII码向BASE64的转换过程中,ASCII码会每3个为一组转换为4个BASE64编码,因为每个ASICC码为8位二进制数,3×8=24,每个BASE64编码是6位二进制数,24÷6=4。

接下来要写用户的邮件地址

最重要的参数,分别对SMTP和POP3服务器进行描述,可以用NETBIOS名称,域名或是IP地址

配置完邮件账户后,启动OE,点击“创建邮件”,给administrator发一封测试信看看,如下图所示

看看管理员的邮箱,是不是已经收到信了,这证明SMTP工作正常。

邮件发出去了,检查下图路径中的smtp.log,这就是发送邮件时的日志文件

STAT : 显示邮箱状态

LIST : 列出邮箱中的邮件

RETR : 读取邮件内容

DELE: 将邮件标记为删除

NOOP : 空操作,仅返回一个回应

RSET: 中断当前操作,将标记为删除的邮件恢复

QUIT 退出POP3会话

调出日志smtp.log查看一下发送细节,看到了一个奇怪的现象,如下图红框标示处显示的是用户名,但我们填写的用户名是dufei,怎么在这里成了ZHVmZWk=?不要着急,这就是我们下面要讲到的BASE64编码

1 B 18 S 35 j 52 0

3 D 20 U

4 E 21 V

7 H 24 Y 41 p 58 6

8 I 25 Z 42 q 59 7

9 J

10 K 27 b 44 s 61 9

13 N 30 e 47 v

14 O

15 P

16 Q 33 h 50 y

exchange2003资料

关于exchange2003

为什么我用microsoft windowsxp sp2 系统部署工具sysprep时出现问题?

Exchange2003的安装问题

怎样使用Exchange2003

exchange2003安装的问题

关于exchange2003的问题

Exchange2003安装失败

WIN2003中安装Exchange2003

exchange2003和2000

ASP创建exchange2003帐户

求exchange2003教程

exchange2003的问题

sp2和sp1到底哪个速度更快兼容性强?请详解

请问那里有EXCHANGE2003下载

.net部署到虚拟主机

“部署”、“布署”的区别

什么是vpn 如何部署

Exchange Server2003如何部署

如何部署javabean?

如何部署javaBean?

请问如何部署javaBean?

.NET web安装部署

什么是静态目录部署